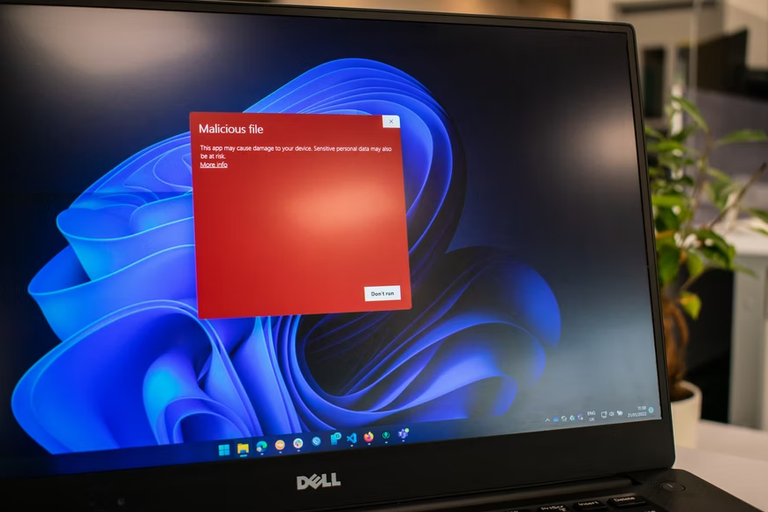

Image courtesy of Unsplash.

If you have been in the world of information technology for some time, you already know that one of the things you should take care of is to open Office files of unknown origin, doing this is practically suicide because you risk in a very silly way to the possibility of getting a virus by that means. Well, everything is complicated to a level of almost paranoia with the new Office vulnerability that affects Word and for which at the moment there is still no official patch from Microsoft.

This vulnerability is called Follina and in a very summarized way when executing an infected Word document it can download a file from an external server to execute codes using the PowerShell, all in an automated way and without the need for user intervention. What makes this vulnerability so terrifying is that it can be executed, even if Office macros are disabled and the craziest thing about this whole thing is that the preview of the document in Windows causes its execution, it is not even necessary to open the file.

The problem affects from Office 2013 to 2021 and it does not matter if you use Windows 10 or Windows 11, it is known that it also affects Office 365 but not all versions. At the moment there is no official patch and the only thing that is circulating on the internet as possible protection is to delete an entry in the Windows registry so that when trying to run the malicious code Windows indicates that the application does not exist and this stops the whole process. It did not leave access to the explanation of the deletion of the Windows registry as there are people saying that this supposed solution is even more prejudicial to the operating system. It is better to wait for an official release from Microsoft.

If everything described so far does not seem totally crazy to you, the situation gets much more complicated, apparently there are already web pages exploiting this vulnerability, which indicates that the problem is not only in Office. It is suspected that the real problem comes from the ms-msdt protocol and that what was found in Office is just the tip of the iceberg. My recommendation is not to open any file or document of unknown origin and above all to stay away from any web page of dubious origin until official patches are released by Microsoft.

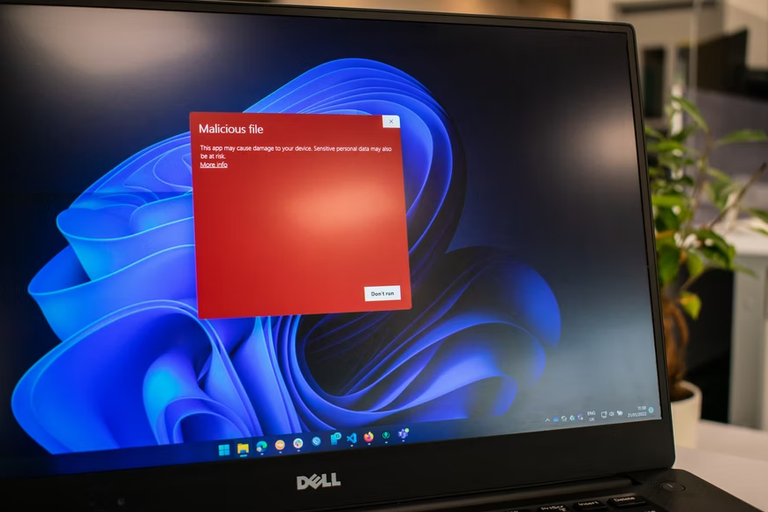

Imagen cortesía de Unsplash.

Si llevas algún tiempo en el mundo de la informativa ya sabes que una de las cosas que más debes cuidar es el abrir archivos de Office de origen desconocido, hacer esto es prácticamente un suicidio ya que te arriesgas de una forma muy tonta a la posibilidad de obtener un virus por ese medio. Pues todo se complica a un nivel de casi paranoia con la nueva vulnerabilidad de Office que afecta a Word y de la cual de momento aún no existe un parche oficial de parte de Microsoft.

Esta vulnerabilidad se llama Follina y de una forma muy resumida al ejecutar un documento infectado de Word este puede descargar un archivo de un servidor externo para ejecutar códigos usando la PowerShell, todo ello de forma automatizada y sin necesidad de que el usuario intervenga. Lo que hace a esta vulnerabilidad tan terrorífica es que puede ejecutarse, aunque se tengan las macros de Office desactivadas y lo más loco de todo este asunto es que la vista previa del documento en Windows provoca su ejecución, no hace ni falta ni abrir el archivo.

El problema afecta desde Office 2013 al 2021 y es indiferente si usas Windows 10 o Windows 11, se conoce que también afecta al Office 365 pero no a todas sus versiones. De momento no hay parche oficial y lo único que anda circulando por internet como posible protección es eliminar una entrada en el registro de Windows para que al intentar ejecutar el código malicioso Windows indique que la aplicación no existe y esto detenga todo el proceso. No dejó acceso a la explicación del borrado del registro de Windows ya que hay personas diciendo que esta supuesta solución es todavía más perjudicial para el sistema operativo. Es mejor esperar por una versión oficial de Microsoft.

Si todo lo descrito hasta ahora no te parece una total locura pues la situación se complica muchísimo más, al parecer ya hay páginas web explotando esta vulnerabilidad lo que viene a indicar que el problema no es solo de Office. Se sospecha que el problema real proviene del protocolo ms-msdt y que lo fue hallado en Office es solo la punta del iceberg. Mi recomendación es no abrir ningún archivo o documento de origen desconocido y sobre todo alejarse de cualquier página web de dudosa procedencia mientras no salen parches oficiales de parte de Microsoft.

Únete a nuestro grupo en Discord.

Es bueno conocer esta información para estar pendientes de no infectar nuestro equipo con algún virus que lo vaya a hechar a perder, me da risa el nombre kike "follina" suena como a pollina hahaha.

Por cierto, que modelo de Laptop Dell es esa?

Lo peor es que teóricamente se lo pusieron en ingles pero parece nombre hispano. La portátil no se decir, es una imagen de stock. Saludos

Congratulations, your post has been curated by @dsc-r2cornell. You can use the tag #R2cornell. Also, find us on Discord

Felicitaciones, su publicación ha sido votada por @ dsc-r2cornell. Puedes usar el tag #R2cornell. También, nos puedes encontrar en Discord

Shared on Twitter #blurtsocial